May 2017 Archives

2017-05-16

[EN] Update: Keylogger in Hewlett-Packard Audio Driver

Eine Deutsche Version befindet sich hier – German version is located right here

On May 11th, we published information about a questionable function in an HP audio driver package. This function included a keylogger that has been implemented unintentionally by 3rd party vendor Conexant and was delivered by HP to its customers. In the meantime, HP has fixed the issue.

On the same day of our initial release, HP has released a new driver package. However, we were not as fast with checking the provided patches, but finally we had a quick look on the patches on May 13th.

#HP did not remove the #keylogger functions in new version. Simply turn it on by setting SeeScanCode and EnableLog = 1 in Windows Registry. pic.twitter.com/321uLSDP7s

— THS (@__ths__) 13. Mai 2017

Unfortunately, HP still did not try to get in touch with us, otherwise we could have contacted HP directly with information that the update still provides the keylogging functions.

The keylogger was still there and had to be activated only by a switch in the Windows Registry. Thus, it is basically just an additional line of program code necessary, to repurpose the MicTray64 program and turn it into a remotely key-logging malware, as described in this very recommendable article.

On May 14th, HP again released an update in which the questionable debugging features, which turned the software effectively into a keylogger, were removed.

Meanwhile, HP also contacted us, which we appreciate much. Finally, the keylogging thing in the HP audio driver package is no longer an issue. Hewlett-Packard has published its own security bulletin and we updated our Security Advisory at https://www.modzero.ch/advisories/MZ-17-01-Conexant-Keylogger.txt as well.

2017-05-16

[DE] Update: Keylogger in Hewlett-Packard Audio-Treiber

Eine Englische Version befindet sich hier – English version is located right here

Am 11. Mai 2017 haben wir Informationen über eine fragwürdige Funktion in einem Audio-Treiber-Paket von HP veröffentlicht. Bei dieser Funktion handelte es sich um einen versehentlich eingebauten Keylogger, der in einem Programm des Herstellers Conexant implementiert und von HP an seine Kunden ausgeliefert wurde. HP hat das Problem nun behoben.

Noch am gleichen Tag unserer ersten Veröffentlichung hat HP ein neues Treiber-Paket veröffentlicht. Nicht ganz so schnell waren wir mit der Überprüfung des bereitgestellten Patches, und so haben wir uns erst am 13. Mai das Update angeschaut.

#HP did not remove the #keylogger functions in new version. Simply turn it on by setting SeeScanCode and EnableLog = 1 in Windows Registry. pic.twitter.com/321uLSDP7s

— THS (@__ths__) 13. Mai 2017

HP hatte bis dahin leider immer noch keinen Kontakt zu uns aufgenommen, sonst hätten wir die Information, dass das Update immer noch die Keylogging-Funktionen bereitstellt, direkt mitteilen können.

Der Keylogger war also immer noch vorhanden und musste nur über einen Schalter in der Windows Registry aktiviert werden. Es ist also im Grunde einfach eine Zeile Programmcode mehr notwendig, wenn man das MicTray64 Programm zweckentfremdet, wie in diesem sehr lesenswerten Artikel beschrieben wird.

Am 14. Mai veröffentlichte HP dann erneut ein Update, in dem die fraglichen Debug-Funktionen, die aus der Software effektiv einen Keylogger machten, entfernt waren.

Mittlerweile hat HP uns auch kontaktiert, was uns natürlich freut. Nun dürfte die Sache mit dem Keylogger im HP Audio-Treiber-Paket also vom Tisch sein. Hewlett-Packard hat ein eigenes Security-Bulletin veröffentlicht, und wir haben unser Security Advisory unter https://www.modzero.ch/advisories/MZ-17-01-Conexant-Keylogger.txt angepasst.

2017-05-11

[EN] Keylogger in Hewlett-Packard Audio Driver

Eine Deutsche Version befindet sich hier – German version right here

Security reviews of modern Windows Active Domain infrastructures are – from our point of view – quite sobering. Therefore, we often look left and right, when, for example, examining the hardening of protection mechanisms of a workstation. Here, we often find all sorts of dangerous and ill-conceived stuff. We want to present one of these casually identified cases now, as it's quite an interesting one: We have discovered a keylogger in an audio driver package by Hewlett-Packard.

A keylogger is a piece of software for which the case of dual-use can rarely be claimed. This means there are very few situations where you would describe a keylogger that records all keystrokes as 'well-intended'. A keylogger records when a key is pressed, when it is released, and whether any shift or special keys have been pressed. It is also recorded if, for example, a password is entered even if it is not displayed on the screen.

So what's the point of a keylogger in an audio driver? Does HP deliver pre-installed spyware? Is HP itself a victim of a backdoored software that third-party vendors have developed on behalf of HP? The responsibility in this case is uncertain, because the software is offered by HP as a driver package for their own devices on their website. On the other hand, the software was developed and digitally signed by the audio chip manufacturer Conexant.

Conexant is a manufacturer of integrated circuits, emerging from a US armaments manufacturer. Primarily, they develop circuits in the field of video and audio processing. Thus, it is not uncommon for Conexant audio ICs to be populated on the sound cards of computers of various manufacturers. Conexant also develops drivers for its audio chips, so that the operating system is able to communicate with the hardware. Apparently, there are some parts for the control of the audio hardware, which are very specific and depend on the computer model - for example special keys for turning on or off a microphone or controlling the recording LED on the computer. In this code, which seems to be tailored to HP computers, there is a part that intercepts and processes all keyboard input.

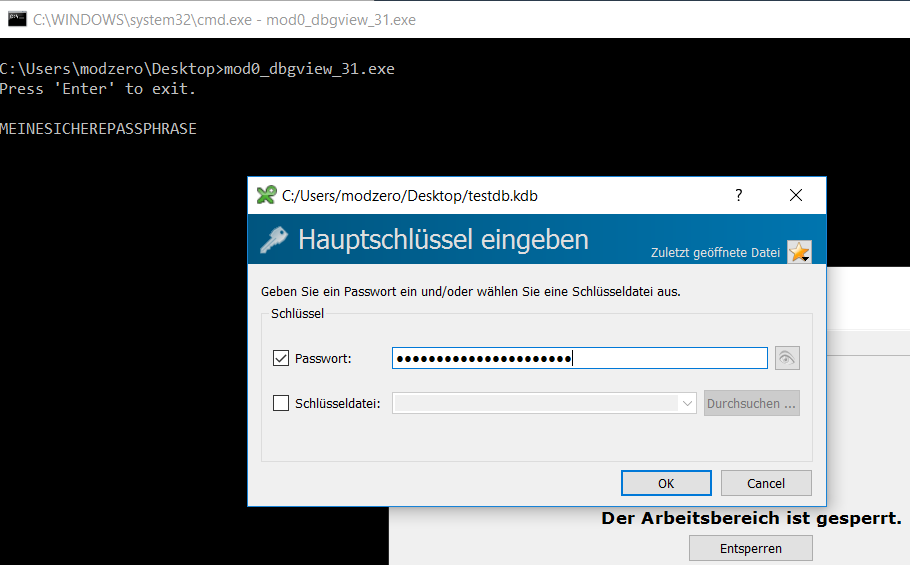

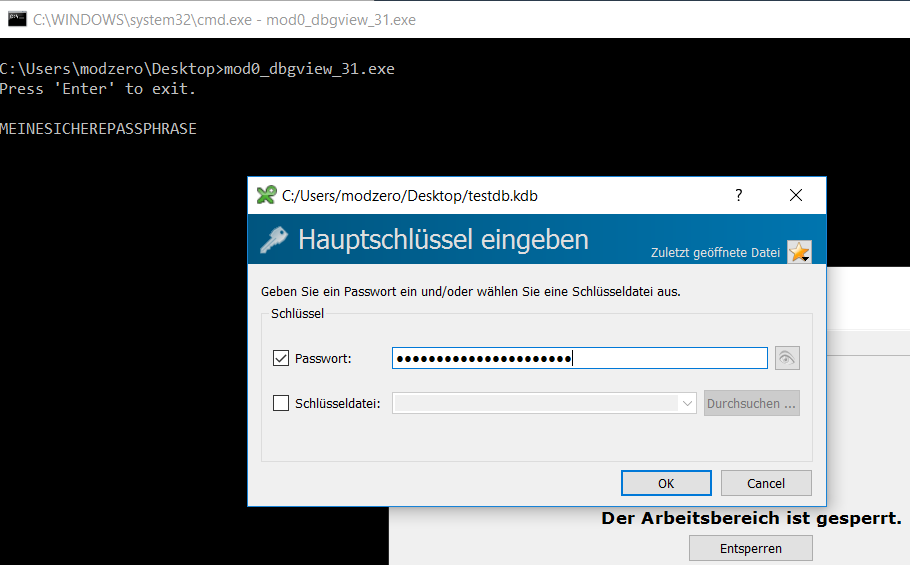

Actually, the purpose of the software is to recognize whether a special key has been pressed or released. Instead, however, the developer has introduced a number of diagnostic and debugging features to ensure that all keystrokes are either broadcasted through a debugging interface or written to a log file in a public directory on the hard-drive.

This type of debugging turns the audio driver effectively into a keylogging spyware. On the basis of meta-information of the files, this keylogger has already existed on HP computers since at least Christmas 2015.

Verifying: MicTray64.exe

Signature Index: 0 (Primary Signature)

Hash of file (sha1): 3FE5F7704DF5989717A029BC3DA99527373797D2

Signing Certificate Chain:

[...]

Issued to: Conexant Systems, Inc.

Issued by: VeriSign Class 3 Code Signing 2010 CA

Expires: Mon Jul 03 01:59:59 2017

SHA1 hash: 505507C3221B63E658D197E75EAEE0D3BC100F6C

The signature is timestamped: Thu Dec 24 10:07:19 2015

Timestamp Verified by:

Issued to: Thawte Timestamping CA

Issued by: Thawte Timestamping CA

Expires: Fri Jan 01 01:59:59 2021

SHA1 hash: BE36A4562FB2EE05DBB3D32323ADF445084ED656

[...]

Version 1.0.0.31 of this program was later extended by even more problematic functions: The most recent version 1.0.0.46 implements the logging of all keystrokes into the publicly for any user readable file C:\Users\Public\MicTray.log. Although the file is overwritten after each login, the content is likely to be easily monitored by running processes or forensic tools. If you regularly make incremental backups of your hard-drive - whether in the cloud or on an external hard-drive – a history of all keystrokes of the last few years could probably be found in your backups.

There is no evidence that this keylogger has been intentionally implemented. Obviously, it is a negligence of the developers - which makes the software no less harmful. If the developer would just disable all logging, using debug-logs only in the development environment, there wouldn't be problems with the confidentiality of the data of any user.

Neither HP Inc. nor Conexant Systems Inc. have responded to any contact requests. Only HP Enterprise (HPE) refused any responsibility, and sought contacts at HP Inc. through internal channels.

Therefore, we are now publishing this information in accordance with our Responsible Disclosure process, even if the HP and Conexant issues are neither confirmed nor corrected by the affected vendors.

All users of HP computers should check whether the program C:\Windows\System32\MicTray64.exe or C:\Windows\System32\MicTray.exe is installed. We recommend that you delete or rename the executable files so that no keystrokes are recorded anymore. However, the special function keys on the keyboards might no longer work as expected. If a C:\Users\Public\MicTray.log file exists on the hard-drive, it should also be deleted immediately, as it can contain a lot of sensitive information such as login-information and passwords.

The exact technical details and documents can be found in our Security Advisory https://www.modzero.ch/advisories/MZ-17-01-Conexant-Keylogger.txt.

2017-05-11

[DE] Keylogger in Hewlett-Packard Audio-Treiber

Eine Englische Version befindet sich hier – English version is located right here

Sicherheitsanalysen von modernen Windows-Domain-Infrastrukturen sind – aus unserer Sicht – zuweilen recht ernüchternd. Daher schauen wir oft auch nach links und rechts, wenn wir beispielsweise die Härtung der Schutzmechanismen eines Clients begutachten. Hierbei finden wir oft allerlei Gefährliches und schlecht Durchdachtes. Einen dieser beiläufig gefundenen Fälle wollen wir jetzt aufzeigen, denn der hat es in sich: Wir haben einen Keylogger in einem Audio-Treiber-Paket von HP gefunden.

Ein Keylogger ist eine Software, für die selten der Anspruch des Dual-Use erhoben werden kann. Das bedeutet, es gibt nur sehr wenige Situationen, in denen man einen Keylogger der alle Tastatur-Anschläge aufzeichnet, als "gutartig" bezeichnen würde. Ein Keylogger zeichnet auf, wenn eine Taste gedrückt wurde, wenn sie losgelassen wird, und ob irgendwelche Umschalt- oder Sonder-Tasten betätigt wurden. Auch, wenn beispielsweise ein Passwort eingegeben wird und dieses nicht am Bildschirm dargestellt wird.

Was hat also ein Keylogger in einem Audio-Treiber verloren? Liefert HP vorinstallierte Spähsoftware aus? Ist HP selbst Opfer einer Software mit Hintertür, die Drittanbieter im Auftrag von HP entwickelt haben? Die Verantwortlichkeit ist in diesem Fall unklar, denn die Software wird zwar von HP auf deren Webseite als Treiberpaket für die eigenen Computer zum Download angeboten, andererseits wurde die Software vom Audio-Chip Hersteller Conexant programmiert und digital signiert.

Conexant ist ein aus einem US-amerikanischen Rüstungskonzern hervorgegangener Hersteller von integrierten Schaltungen. Primär werden Schaltungen im Bereich der Video- und Audio-Verarbeitung entwickelt. So ist es also nicht selten, dass Conexant Audio-ICs in den Soundkarten der Computer diverser Hersteller verbaut werden. Conexant entwickelt für seine Audio-Chips auch Treiber, damit das Betriebssystem in der Lage ist, mit der Hardware zu kommunizieren. Anscheinend gibt es aber für manche Teile zur Steuerung der Audio-Hardware auch sehr spezifische Teile, die von dem Computermodell abhängen - also beispielsweise spezielle Tasten für die Aktivierung oder Deaktivierung eines Mikrofons oder die Ansteuerung der Aufnahme-LED am Rechner. In genau diesem Code der scheinbar auf HP-Rechner zugeschnitten ist, findet sich nun ein Teil, der sämtliche Taststatur-Eingaben abfängt und weiterverarbeitet.

Eigentlich besteht der Sinn der Software darin zu erkennen, ob eine Sondertaste gedrückt wurde. Stattdessen hat jedoch der Entwickler einige Diagnose- und Debugging-Funktionen eingefügt, die dafür sorgen, dass sämtliche Tastatureingaben entweder über eine Debugging-Schnittstelle herausposaunt werden oder in eine Log-Datei in einem öffentlichen Verzeichnis geschrieben werden.

Diese Art des Debuggings macht aus dem Audio-Treiber effektiv einen Keylogger. Anhand der Meta-Informationen der Dateien existiert dieser Keylogger schon seit mindestens Weihnachten 2015 auf HP-Rechnern.

Verifying: MicTray64.exe

Signature Index: 0 (Primary Signature)

Hash of file (sha1): 3FE5F7704DF5989717A029BC3DA99527373797D2

Signing Certificate Chain:

[...]

Issued to: Conexant Systems, Inc.

Issued by: VeriSign Class 3 Code Signing 2010 CA

Expires: Mon Jul 03 01:59:59 2017

SHA1 hash: 505507C3221B63E658D197E75EAEE0D3BC100F6C

The signature is timestamped: Thu Dec 24 10:07:19 2015

Timestamp Verified by:

Issued to: Thawte Timestamping CA

Issued by: Thawte Timestamping CA

Expires: Fri Jan 01 01:59:59 2021

SHA1 hash: BE36A4562FB2EE05DBB3D32323ADF445084ED656

[...]

Die Version 1.0.0.31 dieses Programms wurde später um noch problematischere Funktionen erweitert: Die aktuellste Version 1.0.0.46 implementierte das Protokollieren aller Tastatur-Anschläge in die öffentliche, für jeden Benutzer lesbare Datei C:\Users\Public\MicTray.log. Zwar wird die Datei nach jedem Login überschrieben, dennoch dürften die Inhalte für laufende Prozesse oder Forensiker leicht zu überwachen sein. Wer regelmäßig inkrementelle Backups seiner Festplatte macht - egal ob in der Cloud oder auf einem externen Datenträger - dürfte ein Keylogger-Protokoll der letzten Jahre in seinen Backups finden können.

Es gibt keine Hinweise darauf, dass dieser Keylogger mutwillig eingebaut wurde. Augenscheinlich handelt es sich um eine Nachlässigkeit der Entwickler – was die Software jedoch nicht weniger schädlich macht. Wenn der Entwickler auf das Logging verzichten würde und dies nur in der Entwicklungsumgebung täte, gäbe es keinerlei Probleme mit der Vertraulichkeit der Daten eines Benutzers.

Weder HP Inc. noch Conexant Systems Inc. hat auf Kontaktanfragen reagiert. Lediglich HP Enterprise (HPE) wies die Zuständigkeit von sich und bemühte sich über interne Kanäle um einen Ansprechpartner bei HP Inc.

Daher veröffentlichen wir diese Informationen nun gemäß unseres Responsible-Disclosure-Prozesses, auch wenn die Probleme von HP und Conexant weder bestätigt noch behoben wurden.

Alle Nutzer von HP-Computer sollten prüfen, ob das Programm C:\Windows\System32\MicTray64.exe oder C:\Windows\System32\MicTray.exe installiert ist. Wir empfehlen, diese zu löschen oder umzubenennen, damit keine Taststatur-Anschläge mehr aufgezeichnet werden. Allerdings dürften die Sonderfunktions-Tasten auf den Keyboards dann auch nicht mehr wie gewohnt funktionieren. Sollte eine Datei C:\Users\Public\MicTray.log existieren, so sollte auch diese umgehend gelöscht werden, da sie zahlreiche sensible Informationen wie Passwörter enthalten kann.

Die genauen technischen Details und Belege finden sich in unserem Security-Advisory https://www.modzero.ch/advisories/MZ-17-01-Conexant-Keylogger.txt.